Mit WPA3 steht ein neuer Sicherheitsstandard für WLAN ins Haus. In diesem Artikel erklären wir euch, wie WPA3 kabellose Netzwerke in Zukunft noch sicherer machen wird.

Überblick

Wer zu Hause ein WLAN-Netzwerk verwendet, der setzt heutzutage mit sehr hoher Wahrscheinlichkeit auf das sogenannte WPA2 Sicherheitsverfahren (umgangssprachlich auch „Verschlüsselung“ genannt).

Die Abkürzung WPA steht dabei für Wi-Fi Protected Access. Die Zahl gibt die Generation von WPA an. WPA2 ist aktuell am weitesten verbreitet und seit 2004 verfügbar. Seit 2006 müssen alle WiFi-zertifizierten Geräte zwingend WPA2 unterstützen.

Seit 2018 gibt es die neue WPA3 Spezifikation. Diese soll WLAN noch sicherer und einfacher bedienbar machen. Erste Geräte unterstützen die neue Version bereits. In 2020 dürften wir eine größere Verbreitung von WPA3 erwarten – erste Hersteller bieten bereits kompatible Geräte an.

Wie auch in der Vergangenheit gibt es WPA3 in zwei Versionen: WPA3 Personal für den allgemeinen Einsatz und WPA3 Enterprise für erhöhte Sicherheitsanforderungen. Allgemeine Details zu den neusten WLAN Standards findet ihr in unserem Wi-Fi 6 Guide – ein Blick lohnt sich!

Update: AVM Produkte jetzt ebenfalls mit WPA3-Support

Mit Fritz!OS 7.20 unterstützen nun einige Fritz!Box-Modelle auch den Sicherheitsstandard WPA3. Nach und nach werden auch weitere Modelle dieses Update erhalten. Aktuell unterstützen folgende AVM-Geräte die WPA3-Verschlüsselung:

Wie ihr das Update durchführen könnt, erfahrt ihr in diesem Beitrag (Fritz!Box-Update auf Fritz!OS 7.20 mit WPA3-Support).

Ein kurzer Blick hinter die Kulissen von WPA2

Damit WLAN-Access Point (AP) und WLAN Endgerät über WPA2 eine verschlüsselte Verbindung miteinander aufbauen können, kommt das so genannte PSK-Verfahren zum Einsatz. Die Bezeichnung steht für Pre-Shared Key und ist ein sogenanntes „4-Wege-Handschlag-Verfahren“.

Dabei muss beiden Geräten zunächst der Geheimschlüssel auf einem sicheren Kanal mitgeteilt werden, damit diese eine verschlüsselte Verbindung miteinander aufbauen können. Dieser geheime Schlüssel ist das WLAN-Passwort, welches mit WPA2-PSK auf jedem einzelnen Gerät eingegeben werden muss. Hier sorgt also der Mensch dafür, dass sowohl dem Access Point als auch dem Endgerät der gleiche Geheimschlüssel mitgeteilt wird, den die Geräte dann gegenseitig verifizieren.

Aus diesem Passwort und dem Netzwerknamen (SSID) wird dann ein Hash-Wert (ein eindeutiger Zahlenwert) erzeugt, der als Masterkey in beiden Geräten verwendet wird. Von diesem Hauptschlüssel werden alle weiteren Schlüssel abgeleitet, mit denen die einzelnen Verbindungs-Sessions verschlüsselt übertragen werden. Wer den Masterkey kennt, kann also den Datenverkehr entschlüsseln.

Besonders kritisch: Mit dem Masterkey lassen sich nicht nur bereits getätigte Übertragungen auslesen, auch die Verschlüsselung aller zukünftigen Transfers basiert auf dem Masterkey.

Das PSK-Problem von WPA2

Was generell erst einmal als ein solides Verfahren klingt, hat einen entscheidenden Nachteil: der 4-Way-Handshake zwischen Client und Access Point kann von Angreifern mitgehört werden.

Damit ist zwar die Sicherheit des Netzwerkes noch nicht kompromittiert, der Angreifer hat dann aber einen guten Anhaltspunkt, um seine Attacke vorzubereiten.

Da unser Masterkey aus SSID und Passwort zusammengesetzt ist, kennt der Angreifer von Anfang an die eine Hälfte zur Erzeugung des Hashwertes (=Masterkey), weil die SSID in aller Regel öffentlich ist.

Nun kann der Angreifer eine Bruteforce-Attacke starten. Er probiert eine Vielzahl an Kombinationen an Passwörtern aus und bildet mit jedem Versuch, zusammen mit der SSID, einen möglichen Masterkey. Das alles passiert, ohne dass er am direkten Netzwerkverkehr zwischen den beiden Geräten teilnimmt.

WPA2-PSK hält ihn dabei nicht davon ab, unzählige Versuche zu unternehmen, den Masterkey zu erraten. Mit heutigen GPU-gestützten Crackern lassen sich solche Aufgaben in erschreckend kurzer Zeit erledigen. Noch einfacher sind Offline Dictionary Attacks bei denen einfach ein Wörterbuch mit häufigen Begriffen und Namen als Passwortdatenbank dient. WPA2-Netzwerke mit schlechten / kurzen Passwörtern sind daher nicht wirklich sicher.

Simultaneous Authentication of Equals: Neuer Schlüsselaustausch für mehr Sicherheit

Bei WPA3 kommt hingegen das sogenannte SAE-Verfahren (Simultaneous Authentication of Equals) zum Einsatz.

Es handelt sich um ein besseres Verfahren zum Austausch des Geheimschlüssels, bei dem jedes Gerät auf Basis eines so genannten „Zero Knowledge Proofs“ den Geheimschlüssen auf Echtheit prüfen kann, ohne dass Teile des Passworts übertragen werden müssen.

Das Verfahren ist auch unter den Namen Dragonfly bekannt und sorgt so für ein schnelles und sicheres Übereinkommen zwischen Endgerät und Access Point. Ein Bruteforce-Angriff zur Ermittlung des Masterkey ist damit nicht mehr möglich.

Als weiterer Vorteil des SAE-Verfahrens gilt, dass jedes Gerät nun einen eigenen sicheren Masterkey besitzt. Damit handeln Client und AP den Schlüssel für die aktuelle Session zur Datenübertragung aus. Sollte dieser Session-Key geknackt werden, sind nur die Daten entschlüsselbar, die mit diesem temporären Session-Key verschlüsselt wurden.

Alle vergangenen und zukünftigen Übertragungen, die einen anderen Session-Key benutzt haben / benutzen werden sind weiterhin sicher. Diese Art der Verschlüsselung wird auch als Forward Secrecy bezeichnet.

Insgesamt sorgt SAE unter WPA3-Personal also dafür, dass auch potenziell unsichere WLAN-Passwörter deutlich sicherer und vor Bruteforce Angriffen geschützt werden, da ein Erraten durch den Angreifer nicht mehr möglich ist, wie bei WPA2-PSK.

Mehr Sicherheit für öffentliche Hotspots

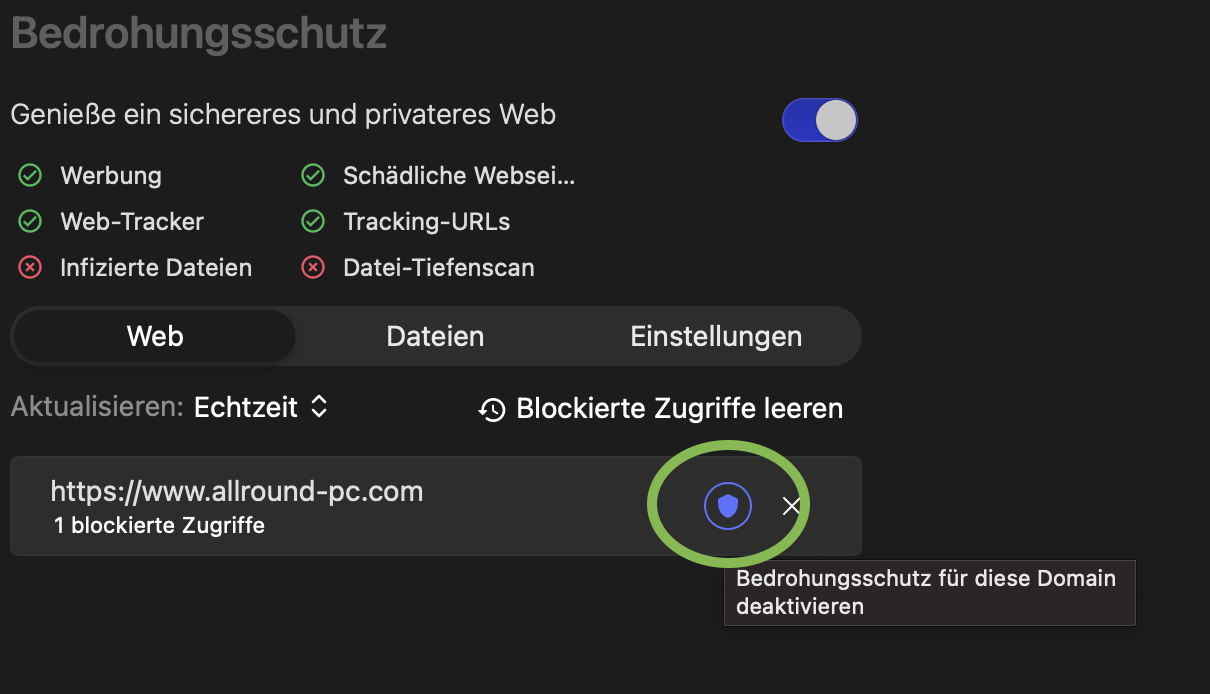

Wer sich heutzutage z.B. in einem Café oder am Flughafen mit einem ungesicherten Netzwerk verbindet, muss sich darüber im Klaren sein, dass der gesamte Netzwerkverkehr zwischen dem eigenen Gerät und dem Router auslesbar ist. Daher empfiehlt sich in einem solchen Szenario immer die Verwendung einer zusätzlichen VPN-Verbindung.

WPA3 räumt mit diesem Problem auf. Hier gibt es keinen gemeinsamen Sicherheitsschlüssel mehr, der für alle verbundenen Endgeräte derselbe ist.

Stattdessen setzten offene WPA3-Netzwerke auf den sogenannte Opportunistic Wireless Encryption Standard. Damit bekommt jeder Client einen eigenen Schlüssel zugewiesen. Das WLAN benötigt weiterhin kein Passwort und bleibt öffentlich.

Trotzdem verhindert Opportunistic Wireless Encryption, dass andere Endgeräte im gleichen öffentlichen WLAN den eigenen Datenverkehr ohne weiteres auslesen können. Die Wi-Fi Alliance nennt dieses neue Feature Wi-Fi Enhanced Open.

Damit wird die Verwendung von öffentlichen Hotspots deutlich sicherer und schränkt die Gefahr eines Angriffes stark ein. WPA3 bekämpft hier eine der größten Sicherheitslücken im System: Das Unwissen der meisten Nutzer, dass öffentliche (WPA2-)Hotspots notorisch unsicher sind.

Nichts desto trotz gilt an öffentlichen Hotspots natürlich weiterhin besondere Vorsicht. Wer auf Nummer sicher gehen will, kann beispielsweise zu einem VPN-Server greifen, um seine Daten zu verschlüsseln. Damit sind im Gegensatz zu WPA3 aber in der Regel zusätzliche Kosten für den VPN-Dienstleister verbunden. Wer viel unterwegs ist, sollte über ein solches Investment aber in jedem Fall zu mindest einmal nachdenken.

Smart Home und IoT im Fokus

Viele Smart Home- und Internet of Things-Geräte werden bereits heute schon über WLAN mit dem Internet oder zumindest mit dem Heimnetzwerk verbunden.

Oftmals sind die Sensoren so klein, dass sie keine Möglichkeit bieten, die WLAN-Konfiguration direkt am Gerät vorzunehmen. Meist ganz einfach deshalb, weil es keine Knöpfe oder ein Display gibt.

Um solche Geräte in Zukunft sicher in das Netzwerk einbinden zu können, ohne den WLAN-Schlüssel mit einer App eines Drittanbieters teilen zu müssen, kommt mit WPA3 eine neue Funktion namens Wi-Fi Easy Connect.

Dazu muss mit einem Smartphone einfach nur noch ein QR-Code auf dem Gerät und ein QR-Code auf dem Router / Access Point gescannt werden und das IoT-Gerät wird automatisch und sicher eingebunden.

WPA 3 Enterprise: Mehr Sicherheit durch stärkere Verschlüsselung

Für kabellose Netzwerke im Unternehmens- oder Regierungsumfeld steht mit WPA3 Enterprise ein neues Pendant zu WPA2 Enterprise zur Verfügung.

In der dritten WPA-Generation kommt hier nun als Minimum eine 192-Bit-Verschlüsselung zum Einsatz. Genau gesagt setzt WPA3 Enterprise auf AES-256 im Galois/Counter Modus (GCM) und nutzt SHA-384 als HMAC (hash-based message authentication code) zur Authentifizierung.

Nichts desto trotz wird weiterhin das von WPA2 Enterprise verwendete AES-128 im CCM Modus unterstützt.

Für größtmögliche Sicherheit wird ein Netzwerk aber natürlich im Bestfall vollständig auf WPA3 umgestellt und ein Mischbetrieb vermieden.

Kompatibilität: WPA3 und bestehende Geräte

Theoretisch lässt sich der neue WPA3-Standard relativ einfach für bestehende Geräte, wie Router, Access Points und Endgeräte implementieren.

Namenhafte Hersteller, wie AVM haben (einige) ihrer Fritz!Box-Geräte schon WPA3-fähig gemacht. Weitere Unternehmen bieten ebenfalls bereits WPA3-taugliche APs und Router an.

In den meisten Fällen werden Hersteller von WLAN-Hardware WPA3 aber wohl zum Anlass nehmen, um Kunden neue Geräte zu verkaufen. Die gerade aktuelle Gerätegeneration bekommt mit Glück ein Update via Firmware-Aktualisierung. Das ist aber jedem Hersteller selbst überlassen.

Apple unterstützt WPA3 seit iOS 13, Google hat seit Android 10 WPA3-Kompatibilität an Bord.

Gerade Nutzer billiger Smart Home Geräte aus Fernost, die in den letzten Jahren aufgrund des günstigen Preises große Verbreitung gefunden haben, werden aller Erwartungen nach aber in die Röhre schauen. Hier gibt es oft bereits ohnehin schon keine Updates, was diese Clients zu einem Sicherheitsrisiko werden lässt. Das eine WPA3-Kompatibilität für solche Geräte nachgereicht wird ist daher ebenfalls unwahrscheinlich.

Glücklicherweise sieht WPA3 auch einen sogenannten „Transition Modus“ vor in dem WPA2 und WPA3 Clients parallel betrieben werden können. Für die volle Bandbreite an Funktionen sollte langfristig aber ein reines WPA3-Netzwerk angestrebt werden.

Beitrag erstmals veröffentlicht am 08.03.2020

Mit * markierte Links sind Affiliate-Links. Mit dem Kauf über diesen Link erhalten wir eine Verkaufsprovision, ohne dass du mehr bezahlst.

Aus Gründen der besseren Lesbarkeit wird auf die gleichzeitige Verwendung männlicher, weiblicher und diverser Sprachformen (m/w/d) verzichtet. Alle Personenbezeichnungen gelten gleichermaßen für alle Geschlechter.

Kommentieren, Austauschen und Fragen... 2 Kommentare

Leider funktioniert der Transition Modus bei mir nicht. Wenn ich auf WPA3 und WPA2 umstelle verliert der PC die Verbindung und lässt sich auch nicht verbinden. Der PC Netzwerkadapter kann nur WPA2. Sollte aber eigentlich funktionieren mit dem Transition Modus.

Hallo Peter,

du hast Recht, dass sollte trotzdem funktionieren! Hast du dich einmal bei dem Hersteller deines Routers erkundigt, ob es eine Lösung für dein Problem gibt?

Viele Grüße, Nils

Schreibe einen eigenen Kommentar